英特尔管理引擎至关重要的固件(英特尔-SA-00086)

英特尔管理引擎至关重要的固件(英特尔-SA-00086)

英特尔管理引擎至关重要的固件(英特尔 - SA -00086 ),增强固件恢复能力。其中包括有英特尔管理引擎、英特尔可信执行引擎、英特尔服务器平台服务( SPS )。有需要的,赶紧来吧!

英特尔管理引擎至关重要的固件(英特尔 - SA -00086 )说明:

英特尔® 管理引擎(英特尔® ME 6. x/7. x/8. x/9. x/10. x/11. x )、英特尔® 可信执行引擎(英特尔® TXE 3.0)、和英特尔® 服务器平台服务(英特尔® SPS 4.0)漏洞(英特尔 - SA -00086 )

响应由外部 研究 人员确定的问题中、英特尔已经执行深入的全面的安全审查以下 目标 是增强固件恢复能力:

英特尔® 管理引擎

英特尔® 可信执行引擎

英特尔® 服务器平台服务( SPS )

英特尔确立了安全漏洞、可能会影响某些 PC 、服务器和物联网平台。

系统使用英特尔 ME 固件版本 6. x - 11. x 、服务器使用 SP 固件版本 4.0、系统使用 TXE 版本 3.0 是受到影响。 您可能会发现这些特定处理器上的固件版本从":

第一、第二代、第三、第四、五、6 TH 、7 TH 和第 8 代智能英特尔® 酷睿™ 处理器家族

英特尔® 至强® 处理器 E 3 - 1200 V 5 和 V 6 产品家族

英特尔® 至强® 处理器可扩展家族

英特尔® 至强® 处理器 W 系列

英特尔凌动® 处理器 C3000 家族

Apollo Lake 英特尔凌动® 处理器 E3900 系列

Apollo Lake 英特尔® 奔腾® 处理器的信息

英特尔® 奔腾® 处理器 G 系列

英特尔® 赛扬® G 、 N 和 J 系列处理器

以确定是否已确定的漏洞影响您的系统、下载并运行英特尔 - SA -00086 检测工具使用下面的链接。

面向 Microsoft 和 Linux*用户的资源

英特尔 - SA -00086 检测工具

注意 版本的" INTEL- SA -00086 检测工具早于 1.0.0.146 未检查的 CVE - -2017-5711 和 CVE - 2011 - -2017 - 5712。 这些 CVE 打出仅会影响系统带有英特尔® 主动管理技术 8. x 版的 10. X 。 用户的系统带有英特尔® 主动管理技术 8. x - 10. x 是鼓励以安装版本 1.0.0.146、或更高版本。 安装此版本有助于验证的 INTEL- SA -00086 安全公告而言、他们的系统的状态。 您可以检查的版本的 INTEL- SA -00086 检测工具来运行该工具并查找"版本"输出"窗口中的信息。

系统/主板 制造商 提供的资源

注意 链接获取其它系统/主板 制造商 将提供给您。 如果您的 制造商 未列出、与他们联系以获得必要的软件更新的可用性的信息。

Acer :支持信息

华擎科技:支持信息

ASUS:支持信息

compulab :支持信息

戴尔客户端:支持信息

戴尔服务器:支持信息

富士通:支持信息

getac :支持信息

GIGABYTE:支持信息

惠普 公司:支持信息

Hpe 服务器:支持信息

英特尔® NUC 、英特尔® 电脑棒和英特尔® 电脑卡:支持信息

英特尔® 服务器:支持信息

联想:支持信息

Microsoft Surface*:支持信息

MSI :支持信息

NEC :支持信息

Oracle :支持信息

Panasonic :支持信息

广达/qct :支持信息

Supermicro :支持信息

东芝:支持信息

VAIO :支持信息

wiwynn :支持信息

常见问题解答:

问:英特尔 - SA -00086 Detection Tool 报告、我的系统是否易受攻击。 我该怎么做?

A :英特尔已提供的系统和主板 制造商 提供必要的固件和软件更新、以解决安全公告中发现的漏洞英特尔 - SA - 00086。

与您的系统或主板 制造商 联系就自己的计划、可使更新提供给最终用户。

一些 制造商 提供了直接链接为其客户以获取更多信息和可用的软件更新的英特尔(请参阅下面的列表中)。

问:为什么我需要联系我的系统或主板 制造商 ? 英特尔为何不能为我的系统提供必要的更新?

A :英特尔是由系统和主板 制造商 执行 无法 提供由于管理引擎固件的通用更新的自定义设置。

问:我的系统报告为可能易受攻击的由英特尔 - SA -00086 Detection Tool 。 我该怎么做?

A :状态为"可能易受攻击的通常是下列选项之一时出现未安装驱动程序:

英特尔® 管理引擎接口驱动程序

或

英特尔® 可信执行引擎界面(英特尔® TXEI)驱动程序

联系系统或主板 制造商 来获取正确的驱动程序用于您的系统。问:我的系统或主板 制造商 联系、不显示列表中的。 我该怎么做?

A :下面的列表显示从系统或主板 制造商 的链接提供的英特尔与信息。 如果您的 制造商 未显示、请联系他们使用的 标准 支持机制(网站、电话、电子邮件等)以获得帮助。

问:哪些类型的访问攻击者需要利用已确定的漏洞?

A :如果设备 制造商 、英特尔推荐闪存描述符写保护、攻击者需要物理访问平台的固件闪存利用漏洞 标识 :

CVE - 2011 - -2017-5705

CVE - 2011 - -2017-5706

CVE - 2011 - -2017-5707

CVE - 2011 - -2017-5708

CVE - 2011 - -2017-5709

CVE - 2011 - -2017-5710

CVE - 2011 - -2017-5711

如果设备 制造商 不启用英特尔推荐闪存描述符写保护、攻击者需要操作的内 核 访问(逻辑访问、操作系统 Ring 0)。 攻击者需要该访问利用通过恶意的固件 映 像应用到平台通过恶意的平台驱动程序识别的漏洞进行攻击。

CVE - 2011 - -2017-5712 是中已识别的漏洞可利用远程网络上有效管理英特尔® 管理引擎的身份凭证结合在一起。 该漏洞并不可利用的如果具有有效的管理凭据的不可用。

如果您需要进一步协助、请联系英特尔客户支持以提交在线服务请求。

- 此内容根据原文经过人力和电脑翻译合成。此内容作为一般资料信息仅供参考,不应依赖其完整性或准确性。

相关阅读

cpu响应中断条件

1、中断源如何向CPU表达中断请求

2、中断请求何种情况下才可能得到CPU响应

3、CPU何时响应中断

cpu怎么超频步骤

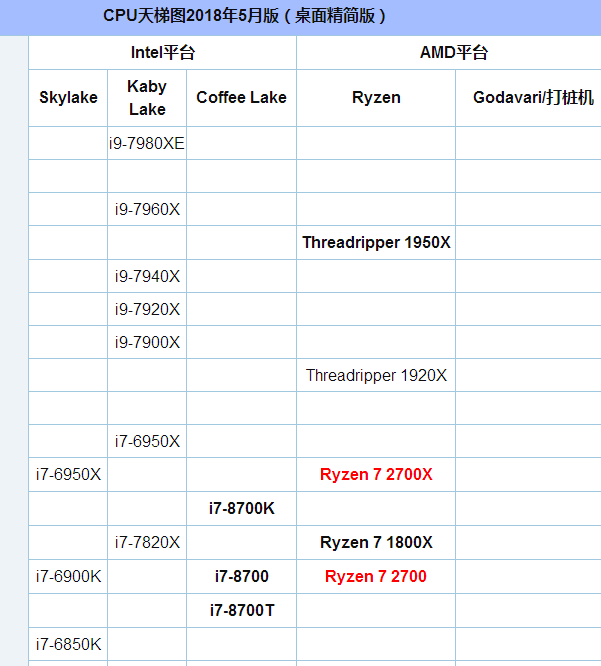

一、首先观察cpu的品牌,如果为因特尔就要观察cpu后缀是否有带K的字样,bai如果没有是不支持超频的。而AMD所有芯片是支持超频操作的。

二、在之后就需要检查主板是否支持超频。在因特尔主板芯片组中,只有Z开头才支持超频,而在AMD主板芯片组中,X开头、B开头的主板芯片组支持超频,一般主板采用6相核心供电或者更多的主板就可以进行超频尝试。

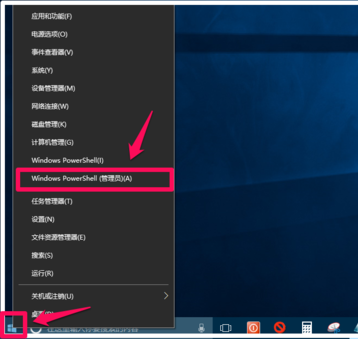

三、将电脑关机,然后重新开机,之后反复按下键盘上的Delete键(不同主板可能因为品牌不同,BIOS键有所差别,需要上网查找自己的主板型号确认),之后进入BIOS系统。

四、在超频时也同样需要将cpu的电压进行适当的调高,电压设置方面,需要在超频工具菜单中选择电压配置选项,并将CPU电压调整为固定模式,同时在固定电压项目中输入1.350,表示超频后处理器的电压将稳定在1.35V。

五、在之后保存设置好的BIOS,进入windows系统进行测试,打开鲁大师测试性能,然后观察温度是否正常,各项使用是否也正常,如果没有其它意外情况,那么cpu的超频就成功了。

以上就是11ba小编为大家带来的英特尔管理引擎至关重要的固件(英特尔-SA-00086)的详细介绍,喜欢就收藏一下吧!说不定会找到你要的惊喜╰(*°▽°*)╯~

人气软件

-

softfsb charles中文版(cpu超频软件)

321.49KB/中文

下载

-

CPUCoreAnalyser(CPU分析软件)

243.62KB/中文

下载

-

酷睿处理器ThrottleStop

667.03KB/中文

下载

-

CPUCores未配置版+已配置版

13.55M/中文

下载

-

cinebenchr15中文

91.55M/中文

下载

-

cpu-z(cpu测试软件32/64位)

5.83M/中文

下载

热门专题

- cpu软件大全

相关文章

- 今日更新推荐

-

儿歌多多苹果手机版v1.23

33.53MB/中文

下载 -

儿歌多多appv1.61

15.56MB/中文

下载 -

爱音乐iphone版v1.72

43.12MB/中文

下载 -

乐视视频苹果版v1.15

12.01MB/中文

下载 -

樱花动漫pc端v1.35

38.02M/中文

下载 -

奇门遁甲排盘电脑版v2.70

36.56M/中文

下载

- 下载总排行

-

1

HWMonitorPro一键补丁(HWMonitorkey)v2.44

-

- HWMonitorPro一键补丁(HWMonitorkey)v2.44

- 立即下载

-

-

2

酷睿处理器ThrottleStopv2.16

-

- 酷睿处理器ThrottleStopv2.16

- 立即下载

-

-

3

锐龙超频工具AMDRyzenMasterv2.05

-

- 锐龙超频工具AMDRyzenMasterv2.05

- 立即下载

-

-

4

CPU调频神器ThrottleStopv2.41

-

- CPU调频神器ThrottleStopv2.41

- 立即下载

-

-

5

NotCPUCores(游戏优化软件)v2.21

-

- NotCPUCores(游戏优化软件)v2.21

- 立即下载

-

-

6

VCool(AMD处理器的降温程序)汉化版v1.58

-

- VCool(AMD处理器的降温程序)汉化版v1.58

- 立即下载

-

-

7

常见主板vt开启工具v2.55

-

- 常见主板vt开启工具v2.55

- 立即下载

-

-

8

CPUgenie汉化v2.18

-

- CPUgenie汉化v2.18

- 立即下载

-

-

9

ParkControl停车控制中文版(减少CPU核心数工作量软件)v2.16

-

- ParkControl停车控制中文版(减少CPU核心数工作量软件)v2.16

- 立即下载

-

-

10

cpu监控软件(topshow)v2.61

-

- cpu监控软件(topshow)v2.61

- 立即下载

-

英特尔管理引擎至关重要的固件(英特尔-SA-00086)

英特尔管理引擎至关重要的固件(英特尔-SA-00086)

cpu监控软件(topshow)v2.61

cpu监控软件(topshow)v2.61 mitecinfobar(cpu内存监控使用率)v1.29

mitecinfobar(cpu内存监控使用率)v1.29 手机cpu天梯图2020最新版v1.103

手机cpu天梯图2020最新版v1.103 cpu-z(cpu测试软件32/64位)v1.05

cpu-z(cpu测试软件32/64位)v1.05 游戏王duellinks自动决斗工具v1.17

游戏王duellinks自动决斗工具v1.17 2018年CPU天梯图睿频图v1.38

2018年CPU天梯图睿频图v1.38